AWS 에는 EC2 또는 VPC 기준으로 트래픽을 통제하는 방법이 다양하다. 대표적으로 Route53 DNS Firewall, NetworkFirewall, SG, NACL, 3rd Firewall이 있다. 각 서비스마다 사용 방법이 다르고, 기능이 다르고, 요금이 다르다. 그래서 이를 좀 정리하고자 한다!!

각 서비스에 대해 알아보자!!

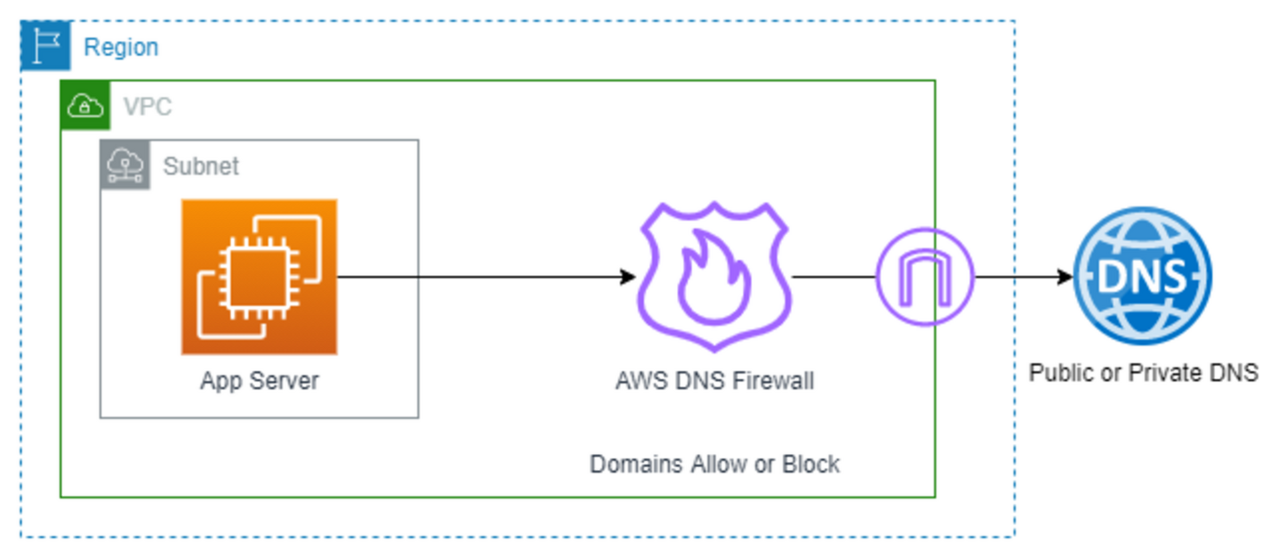

1. Route53 DNS Firewall

서비스명에서도 알 수 있듯이, DNS Query 기반의 Firewall이다.

DNS Firewall에서는 별도 구성 변경 없이 Route53 DNS Firewall 생성 후에 VPC만 연결하면 바로 사용할 수 있다.

다만, 한가지 문제점은 하위 도메인 통제가 불가능하다.

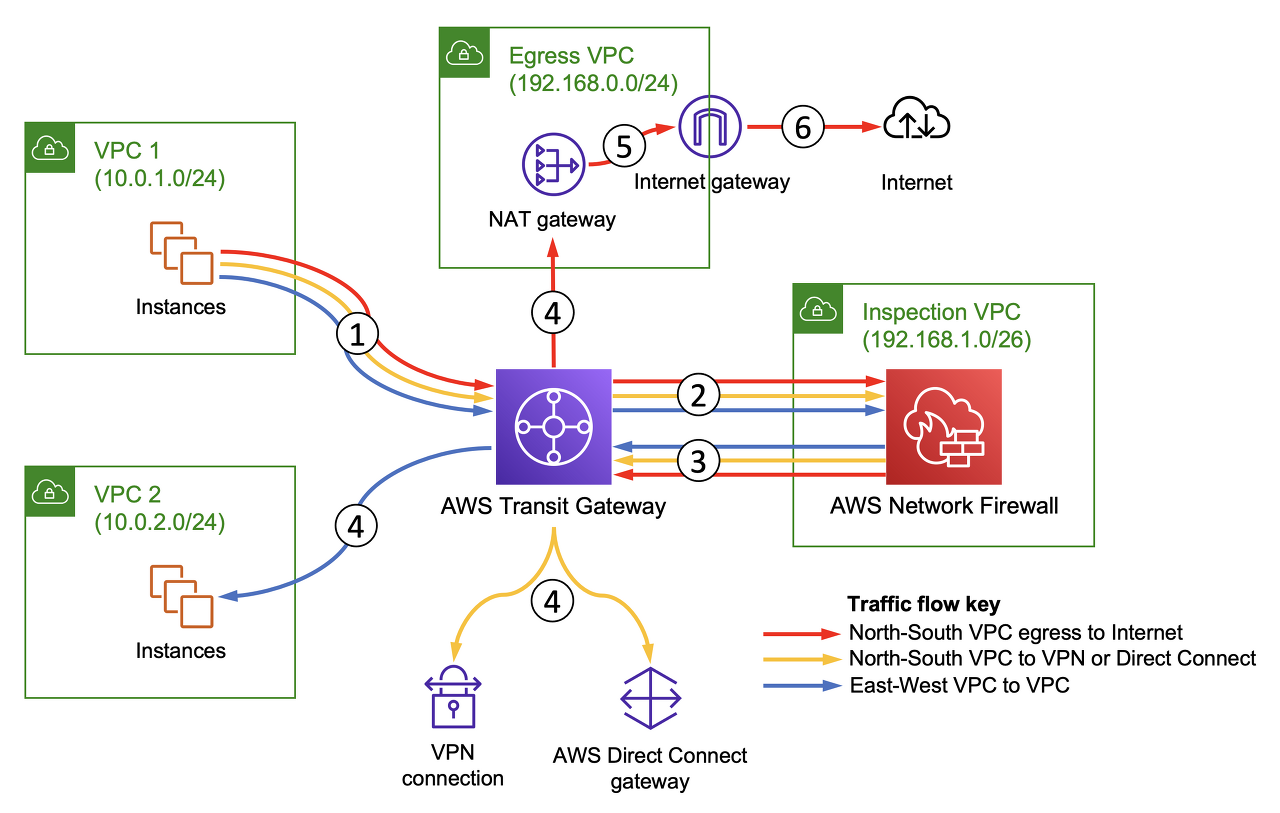

2. NetworkFirewall

서울 리전에는 2020년?에 출시된 신규 서비스이다. 이름에서도 알 수 있듯이 AWS에서 제공해주는 관리형 방화벽이라고 보면 된다.

구성도 Routing 설정/Subnet 할당만 해주면 되기에 어렵지 않으며, IP/Port 기반 통제가 가능하고 L7 방화벽처럼 도메인 통제도 가능하다. 하지만, 도메인 통제 항목에서는 하위도메인을 통제할 수 없으며, 이를 통제하기 위해서는 IPS Rule을 사용해야 한다.

많은 기업에서 이를 활용하여 In 또는 Outbound 트래픽을 집중화하고, 관리하는데 많이 사용한다.

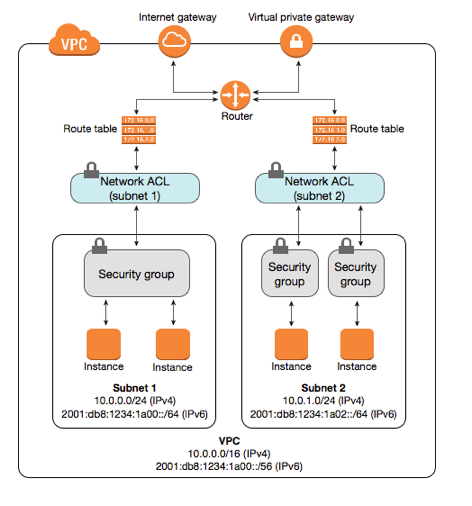

3. SG

AWS를 사용해봤다면 누구나 알 수 있는 가장 기본적인 트래픽 제어 서비스?이다.

SG는 인스턴스/ALB/EKS 등 컴퓨팅 자원에 할당할 수 있으며 할당된 자원을 기준으로 In/Out을 나눌 수 있다.

IP/Port 기준으로 통제할 수 있으나, 도메인 통제가 불가능하다는 단점이 있다. 반면에 컴퓨팅 자원을 기준으로 통제하기때문에 Traffic을 통제하기 가장 엄격한 기능이라고 할 수 있다. 물론 SG로 다 하면 좋겠지만 사실상 그렇게 하기에는 쉽지 않다 ㅜㅜ

4. NACL

SG가 컴퓨팅 자원 기반이라면, NACL은 VPC기반이다.

VPC를 기반으로 In/Out을 나누기 때문에 VPC 내의 Subnet끼리 통신에 대해서는 제어할 수 없다는 단점이 있다. 또한 SG와 마찬가지고 IP/Port 기반의 통제만 가능하다. 또한, NACL은 Stateless 방화벽이기 때문에 In/Outbound 정책을 모두 설정해줘야 하는 어려움이 있다.

5. 3rd Firewall

제 3의 솔루션을 이용한 방법으로, Fotigate를 예로 삼았다.

각 서비스 기능 비교

| 기능 구분 | Route53 DNS Firewall |

Network Firewall | SG | NACL | Fotigate |

| IP/Port 필터링 | X | O | △ - IP만 가능 |

△ - IP만 가능 |

O |

| URL 필터링 | △ - 하위 도메인 불가 |

△ - 하위도메인 IPS Rule로 통제 |

X | X | O |

| 로그 제공 | X | O - S3 - Cloudwatch |

X | O - S3 |

O - 솔루션 자체 로깅 |

| IPS 기능 | X | O | X | X | X |

| Rule 제공 | O - Botnet - malware domain |

O - Botnet - malware domain - IPS Rule |

X | X | X |

| 구성 변경 | X | O - subnet, routing |

X | X | O - subnet, routing |

| Inbound | X | O | O | O | O |

| outbound | O | O | O | O | O |

| 트래픽 집중화 | X | O - In/Outbound 선택 |

X | X | O - In/Outbound 선택 |

| 성능 지연 | 미비 | 미비 | 미비 | 미비 | 3rd EC2에 종속 |

| 차단 정책 개수 제한 |

X | 없음 | 최대 60개 | 최대 200개 | 없음 |

| 추가 비용 | O - ENI : 0.125$/h - Query : 0.6$/1억개 - 도메인 : 0.0005$/m |

O - NF : 0.395$/h - Traffic : 0.065$/GB |

X | X | O(AMI, EC2 비용) - gwlb : 0.0125$/h - traffic : 0.004$/GB |

| Stateful | - | O | O | X | O |

| Stateless | - | O | X | O | O |

| 통제 범위 | DNS Query만 통제 | 모든 트래픽 통제 가능 | EC2 기준 외부 | VPC 기준 외부 | 모든 트래픽 통제 가능 |

| 중앙 통제 개념 | 중앙 통제 | 중앙 통제 | 개별 통제 | 개별 통제 | 중앙 통제 |

나와 같이 Network 통제 방안에 대해 고민하는 담당자가 있다면 잘 사용했으면 좋겠다.

'기술 이모저모 > [AWS] Workshop' 카테고리의 다른 글

| [AWS] Fortigate를 이용한 Outbound traffic 통제, 구성[1/2] (0) | 2022.09.17 |

|---|---|

| [AWS] NetworkFirewall 기능 정리 (0) | 2022.09.17 |

| [AWS][Macie] S3 Bucket 주민등록번호 찾기 (0) | 2022.07.08 |

| [AWS] VPC Peering VS TransitGateway (0) | 2022.06.06 |

| [AWS][SNS] Cloudwatch 경보 Slack 연동[2/2] (0) | 2022.05.06 |