AWS 계정을 처음 만들면, 루트(이하 Root) 사용자로 로그인을 하고 모든 서비스에 대한 읽기/수정 권한을 받는다.

개인이 사용하는 용도라면 Root 계정만 있어도 무방하겠지만,

기업에서 사용하는 경우는Root 계정만 가지고 모든 업무를 할 순 없다.

그리고 위에서 말했다시피, Root는 모든 서비스에 권한이 읽기 때문에

업무적으로 Root 계정을 사용하는 것은권장하지 않는 방법이다.

AWS의 권장 방안은 각 업무 Role에 맞는 정책을 별도로 만들고,

각 사용자별 IAM 계정을 만들고 최소권한으로 권한을 부여하는 것이다.

IAM 계정 생성 및 정책을 만드는 방법은 다음과 같다.

1. AWS Root 계정 로그인 및 IAM 서비스 선택

2. 액세스 관리 > 사용자에서 사용자 추가를 선택할 경우, 신규 IAM 사용자를 만들 수 있다.

3. 생성할 계정명 등의 상세 정보를 입력한다.

- AWS 자격 증명 유형 선택 中 'AWS 관리 콘솔 액세스'를 선택했다.

- 'AWS 관리 콘솔 액세스'를 쉽게 말하면 ID/PW를 지정하여 PW로 로그인하는 것을 뜻한다.

- 필요에 따라 최초 접속 시, 비밀번호를 변경을 강제화 할 수 있는 '비밀번호 재설정 필요' 옵션이 있다.

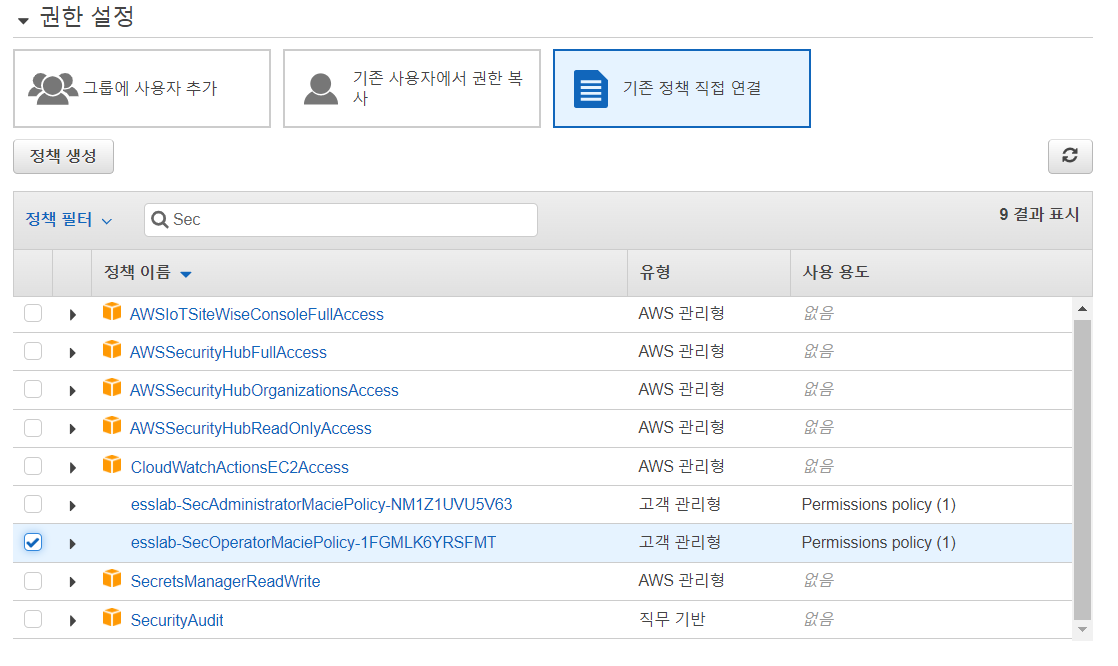

4. IAM 계정 정책 연결하기!! IAM 계정 생성에서 가장 중요한 단계이다.

- 나는 AWSSecworkshop으로 CloudFormation으로 생선한 'esslab' 정책이 있으므로 해당 정책을 연결했다.

- 계정에 정책을 연결하는 방안은 아래 3가지 방법이 존재한다.

그리고 내가 생각한 가장 좋은 방법은 그룹에 사용자를 추가하는 방식이다.

WHY? 그룹 사용자 추가는 Role 기반의 역할로 각 Role에 맞는 일관 된 권한을 제공할 수 있으며

만약, 해당 Role에 권한 수정이 필요할 경우 그룹 Role만 변경하면 되므로 변경에도 용이하다.

1) 그룹에 사용자 추가이란

→ 역할 기반의 정책 연결을 뜻한다.

→ 정보보호팀이라는 그룹을 만들어서, 해당 그룹이 SecAdmin 정책을 연결하고 사용자를 연결하는 방법이다.

→ 이 방법의 장점은 향후 해당 그룹에 속한 사용자의 권한 조정이 필요할 경우,

그룹에 연결한 정책만 수정하면, 해당 그룹 사용자가 모두 영향을 받게 되므로 권한 변경에 용이하다.

2) 기존 사용자에서 권한 복사란

→ 말그대로 기존에 만들어진 사용자의 권한을 그대로 사용하는 것이다.

3) 기존 정책 직접 연결이란

→ 이미 만들어진 정책에 해당 사용자를 연결하는 방식이다.

→ 언뜻보면 그룹에 사용자 추가랑 유사하지만, 계정에 직접 권한을 연결하면 향후 Role에 권한 수정이 필요한 경우

모든 계정에 하나씩 다 들어가서 권한 수정이 필요하므로 불편함을 초래할 수 있다.

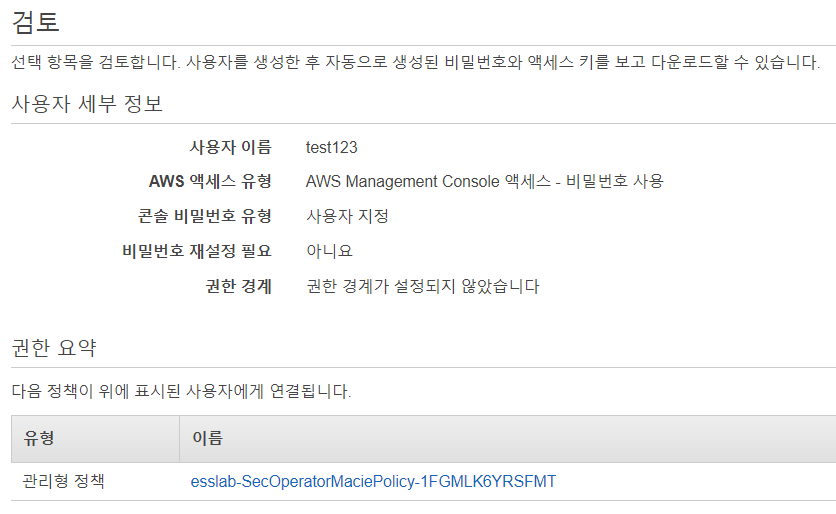

5. 다음 > 다음. 계정 생성 완료

위 처럼 계정을 만드는 방법은 아주아주 간단하다.

계정 생성 이후 IAM > 사용자를 선택해보면 사용자 계정이 만들어졌음을 알 수 있고,

내가 test123을 만들 때, 할당한 정책을 눌러보면 어떤 사용자가 해당 정책을 사용하고 있는지도 한눈에 볼 수 있다.

IAM 계정 생성 방법 테스트 끝!!!

'기술 이모저모 > [AWS] Workshop' 카테고리의 다른 글

| [Secworkshop] Using AWS Cognito (0) | 2022.02.02 |

|---|---|

| [AWS][API Gateway][Lambda] API 서비스 이론만 알아보기 (0) | 2022.02.01 |

| [AWS][Cognito] Cognito 사용자 인증 서비스 개념 (0) | 2022.01.31 |

| [AWS][IAM] IAM 계정 로그인 (0) | 2022.01.30 |

| [Secworkshop] Access Delegation(권한 위임) (0) | 2022.01.25 |