힘들게.. 힘들게.. Wauzh Agent/Server 그리고 ElasticSearch를 연동하였다.

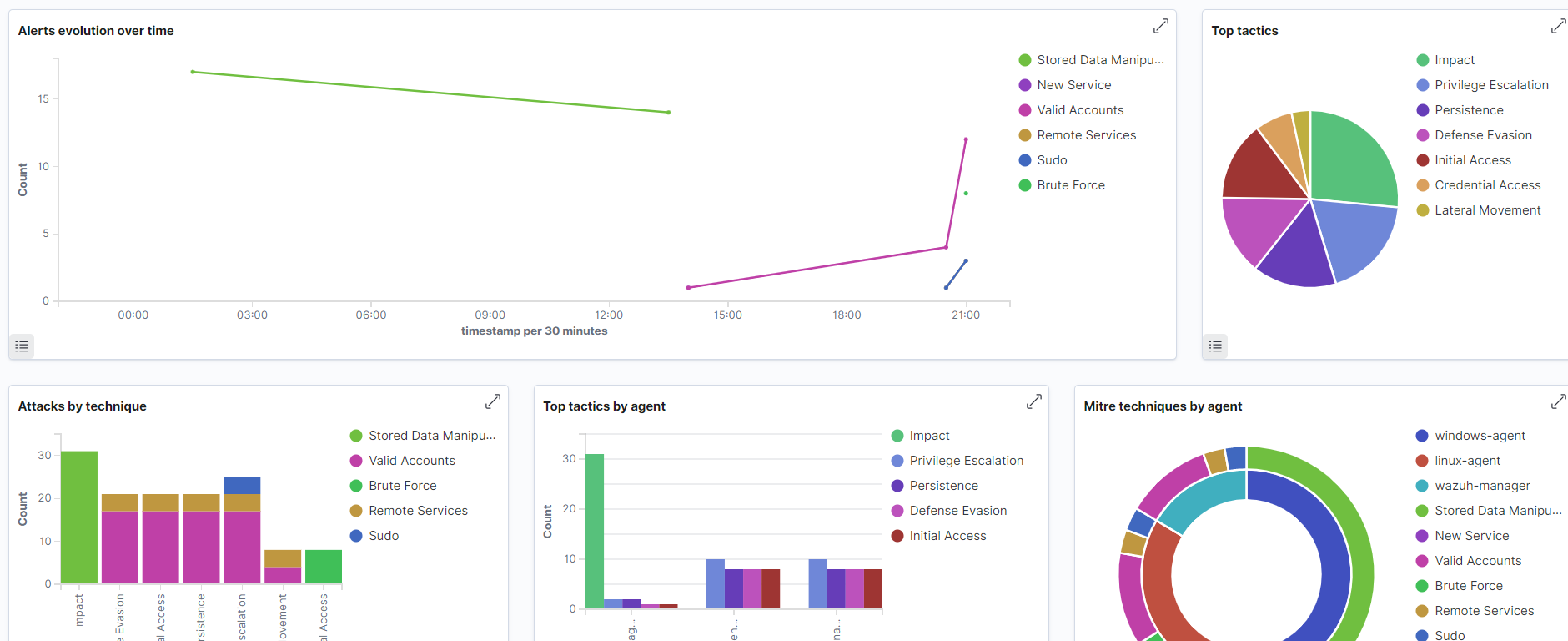

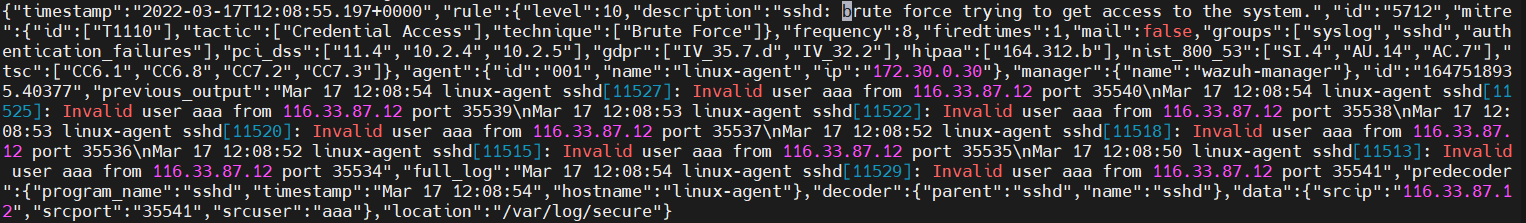

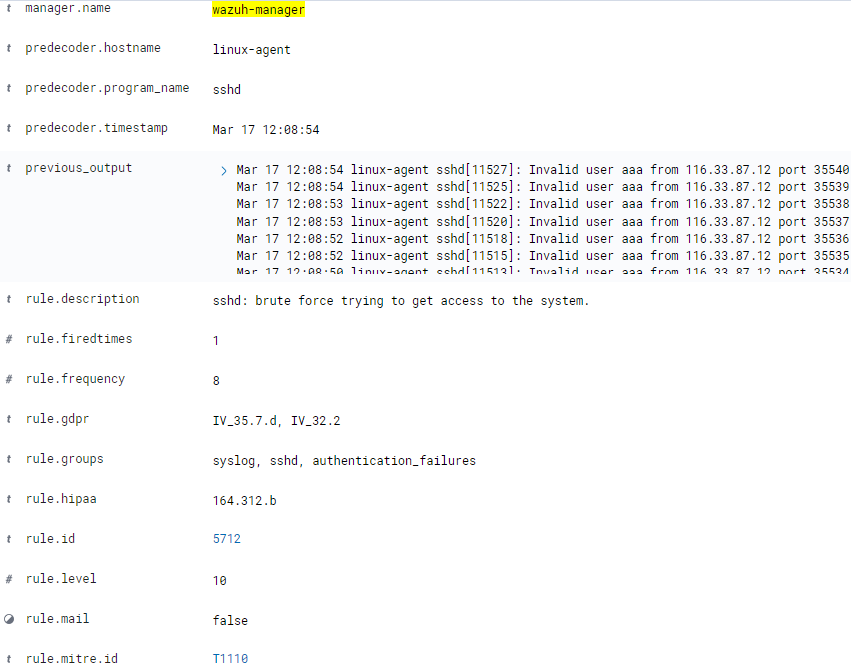

그리고 SSH 접속, Sudo 등의 몇가지 테스트한 결과 아래의 이벤트를 얻을 수 있었다.

이전 게시물을 통해 어떤 방식으로 Wazuh Agent와 Wazuh Server가 구성되는지 알아보았다.

[Wazuh] Wazuh란? 구성 및 개념도[1/2] :: 하다 보면 늘어나는 업무 지식 (tistory.com)

[Wazuh] Wazuh란? 구성 및 개념도[1/2]

Wazuh란? Wazuh는 클라우드, 컨테이너, 서버를 보호하기 위한 오픈소스 플랫폼의 서비스이다. 즉, 잘만 사용하면 여느 유료 솔루션 부럽지 않은 Server H-IDS 유형의 오픈소스 솔루션이다. 로그 데이터

dobby-isfree.tistory.com

그럼 조금 더 자세히 살펴보면, Wazuh Agent의 어떤 로그가 Wazuh Server에 전달되어 아래와 같은 Event가 발생하는지 알아보자!

Wazuh Agent Event 전달 방법

기본적으로 Wazuh는 Agent 기반의 오픈소스 솔루션이므로 Agent를 통해서 Server에서 발생하는 로그를 전달한다.

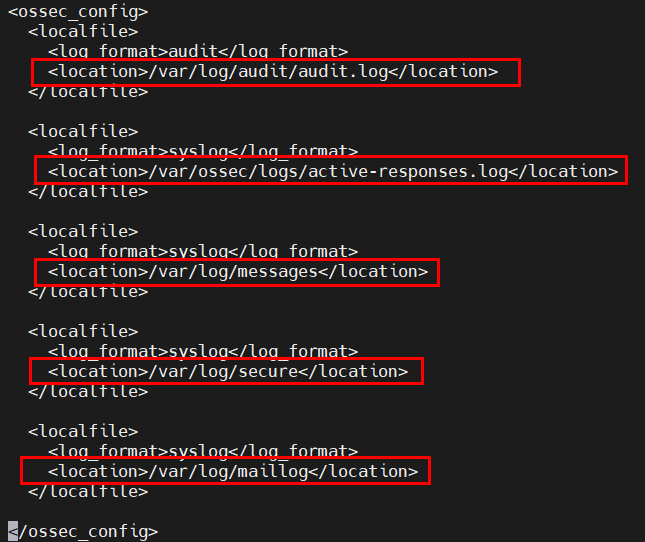

먼저, Wazuh Agent가 설치 된 서버에서 /var/ossec/etc/ossec.conf를 보면 Wazuh가 어떤 log를 수집하는지 알 수 있다.

위 <location>에 위치한 로그 파일을 Syslog 형태로 Wazuh Server로 전달한다.

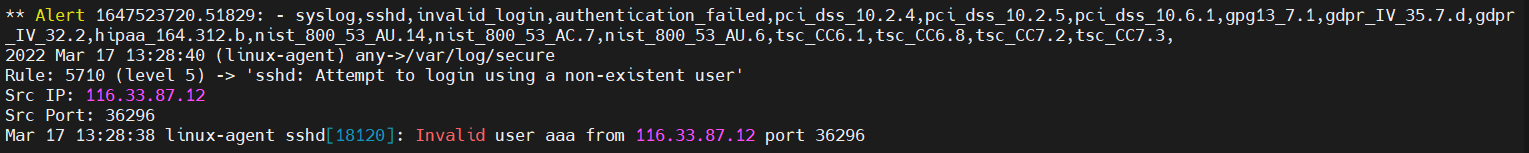

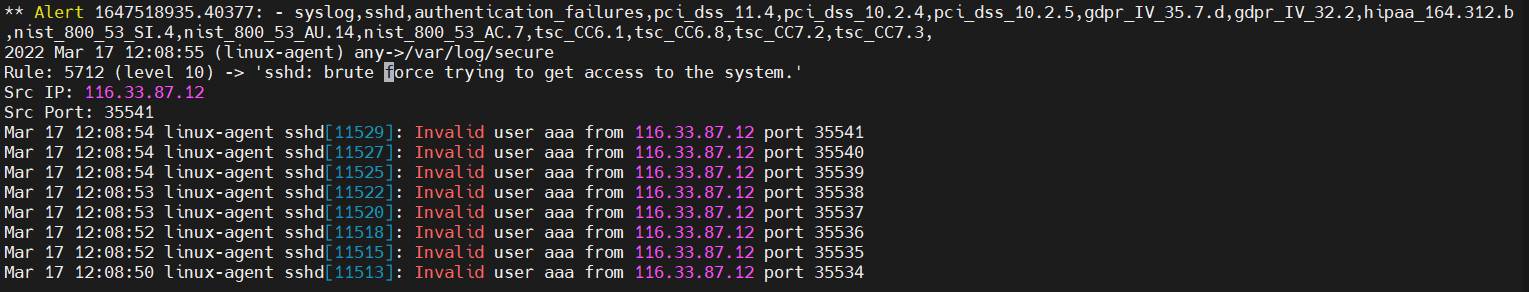

그렇다음, 1. Wazuh Server에서는 /var/ossec/logs/alerts/alerts.log 위치에 각 Wazuh Agent에서 수집한 Log를 저장한다.

위 로그를 보면, 아직 Kibana의 Wazuh DashBoard에서 보는 로그랑은 일부 다른점이 있음을 알 수 있다.

그렇다면 Wazuh DashBoard에 있는 로그를 어디서 볼 수 있을까?

그건 동일 위치에 있는 /var/ossec/logs/alerts/alerts.json이다. 해당 위치에 있는 로그를 Kibana와 동일 Format이다.

즉, 2. Wazuh Server에서 alerts.log를 기반으로 ElasticSearch에서 인지할 수 있도록 alerts.json으로 변환한다.

그리고 3. alerts.json 파일을 ElasticSearch:9200 Port로 Data를 전달하는 것이다.

Wazuh Agent, Wazuh Server 그리고 ElasticSearch의 데이터 전달 방식을 정리하면 다음과 같다.

| 1. Wazuh Agent에서 /var/ossec/etc/ossec.conf를 통해 수집할 서버 Log를 확인 및 전달 2. Wazuh Server에서 /var/ossec/logs/alerts/alerts.log에 Wazuh Agent에서 전달받은 로그를 저장 3. alerts.log 파일을 ElasticSearch Format에 맞춰 alerts.json 파일로 변환 4. FileBeat를 이용해서 ElasticSearch:9200 로 Data를 전달 및 Kibana DashBoard에 표기 |

다음번에는 예외처리 하는 방법만 임의의 탐지 Rule을 만드는것에 대해 알아보자!!

'기술 이모저모 > [Ops] Devops' 카테고리의 다른 글

| [Gophish] 악성메일 모의훈련 Gophish 운영 방법[2/2] (2) | 2022.05.18 |

|---|---|

| [Gophish] 악성메일 모의훈련 Gophish 설치 방법[1/2] (0) | 2022.05.18 |

| [Wazuh] Wazuh Agent 로그 추가 수집 및 모니터링 방법 (0) | 2022.03.22 |

| [Wazuh] Wazuh란? 구성 및 개념도[2/2] (2) | 2022.03.12 |

| [Wazuh] Wazuh란? 구성 및 개념도[1/2] (0) | 2022.03.12 |