이전 게시물에서 Gophish 설치 방법에 대해 알아보았다.

- Gophish 설치 방법 : https://dobby-isfree.tistory.com/83?category=891753

[Gophish] 악성메일 모의훈련 Gophish 설치 방법

Gophish 라는 아주아주 좋은 악성메일 모의훈련을 할 수 있는 Tool이 있어서, 오늘은 해당 Tool에 대해 소개를 하고자 한다. Gophish 설치 방법 1. 공식 Github를 통해 설치하는 서버 또는 단말기에 해당하

dobby-isfree.tistory.com

이번에는 실제 악성메일 모의훈련을 하기 위해 Gophish의 각 항목별로 설정 방법에 대해 알아보자!!

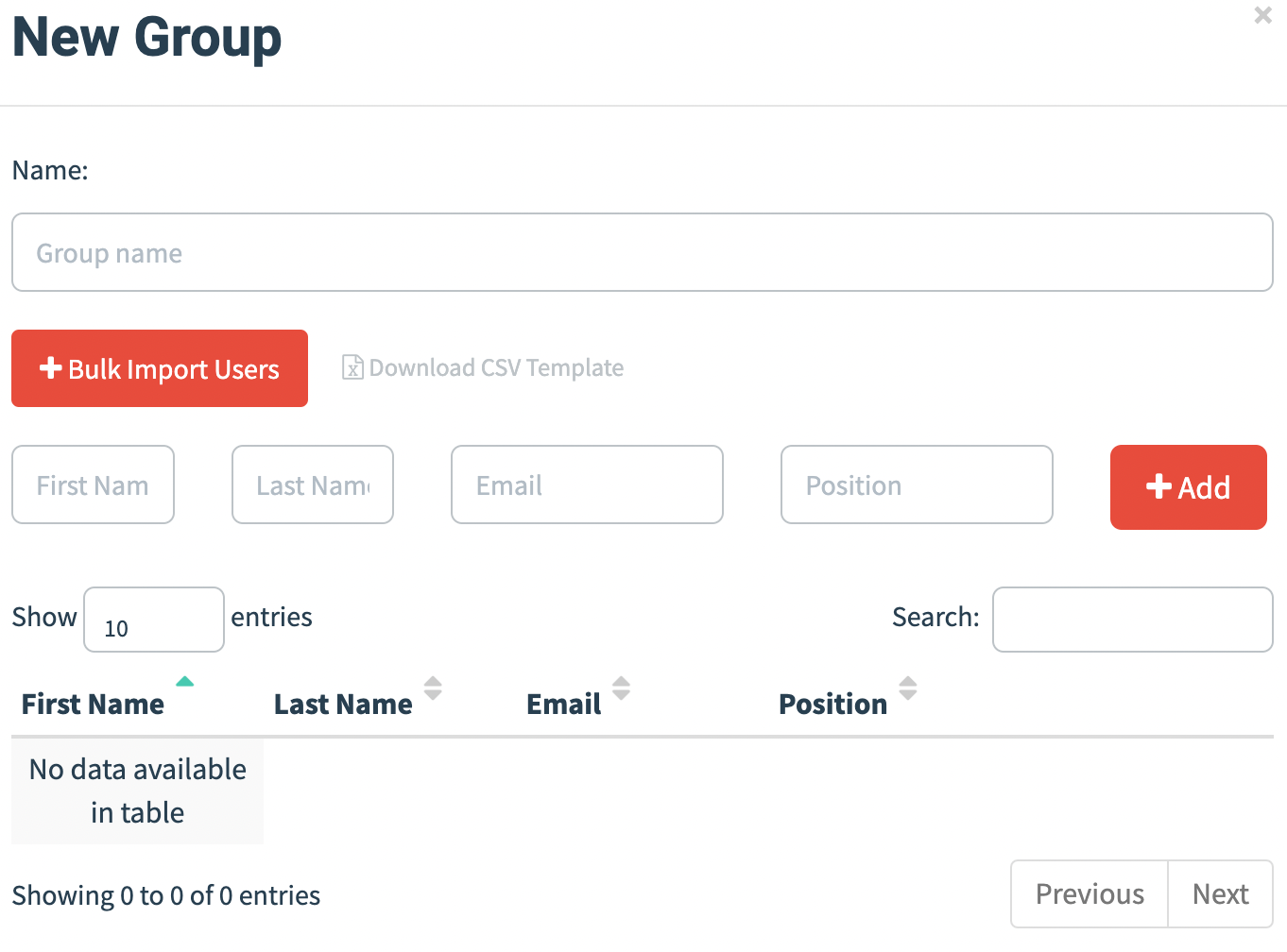

1. Users & Groups

- 모의훈련을 하기 위한 대상자의 이름/메일주소/직책을 넣는 정보이다.

- 각 사용자별로 넣을수도 있고, [Download CSV Template]를 통해 일괄 등록도 가능하다.

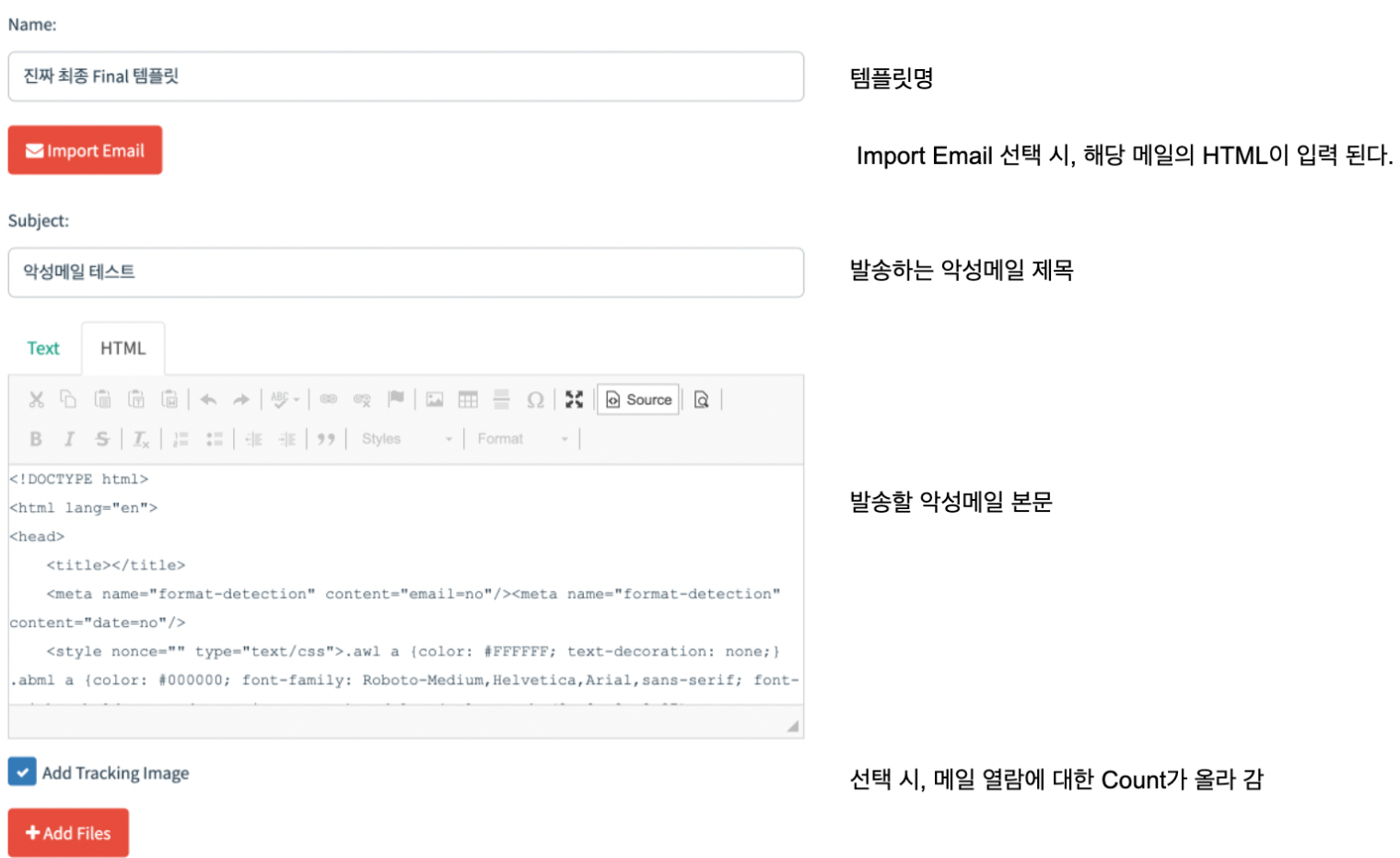

2. Email Templates

- 훈련 대상자에게 전달되는 피싱메일에 대한 코드정보를 입력하는 화면이다.

- HTML 형식으로 작성 가능하며, Import Email을 통해 외부의 메일 템플릿 정보를 그대로 가지고 올 수 있다.

- 특히, 하단의 Add Tracking Image를 추가할 경우 <p>{{.Tracker}}</p>가 추가되며,

단순 메일 열람한 사용자에 대해서도 확인이 가능하다.

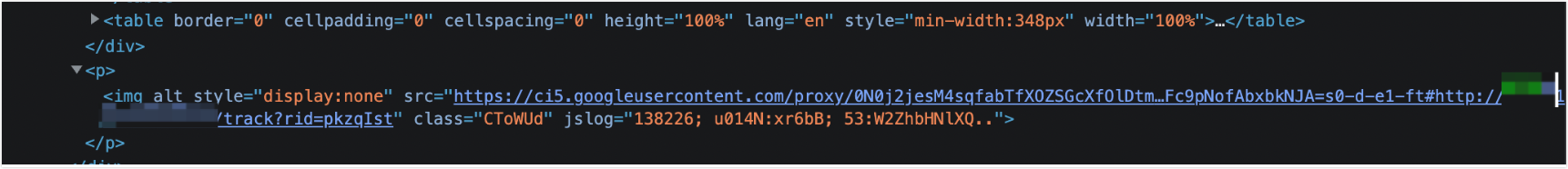

Add Tracking 기능을 사용하면 위와 같이 1x1 픽셀이 추가 되며, 해당 픽셀에 링크가 걸려있으며 링크를 통해 메일 열람을 확인한다.

다만, Gmail로 테스트 하는 경우에는 기본적으로 Gmail에서 이미지 URL 프록시 기능을 사용하기에 메일 열람이 확인 안된다 ㅜㅜ

Gmail Workspace를 쓰는 경우에는 이미지 URL 프록시 기능을 예외처리 해야 한다.

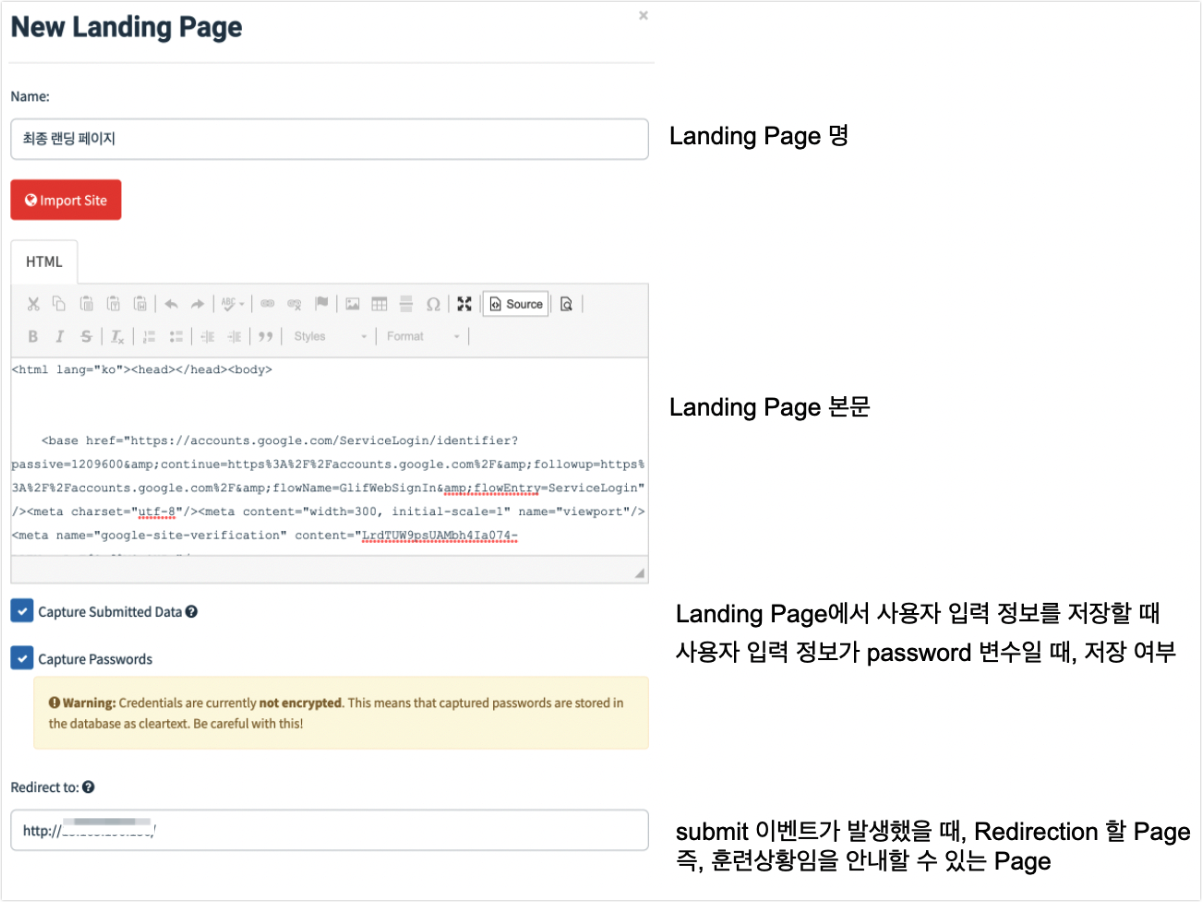

3. Landing Pages

- 위 2.의 피싱메일을 받은 사용자가 연결되는 페이지라고 보면 된다. 즉 피싱사이트 정보가 된다.

- 마찬가지로 Import Site를 통해 외부 임의의 Site 정보를 그대로 받아올 수 있다.

- 또한, 하단의 Capture Submitted Data / Capture passwords를 통해 사용자가 입력하는 정보를 저장할 수 있다.

4. Sending Profiles

- 악성메일 발신자 정보를 넣는 카테고리이다.

- Gophish는 Mail Proxy의 개념이기 때문에 처음에 악성메일을 보낼 메일서버의 인증값을 받아야 한다.

해당 인증값을 받기 위한 사용자 정보라고 보면 된다.

위에서는 gmail을 기준으로 하였다. Host를 보면 :587로 Port 지정이 되어 있다.

이는 AWS 서비스가 TCP 25를 통해 악성메일 서비스로 악용되는 것을 막기 위해 차단한다고 한다.(아마..)

그래서 smtp auth를 TCP 587로 변경하였다.

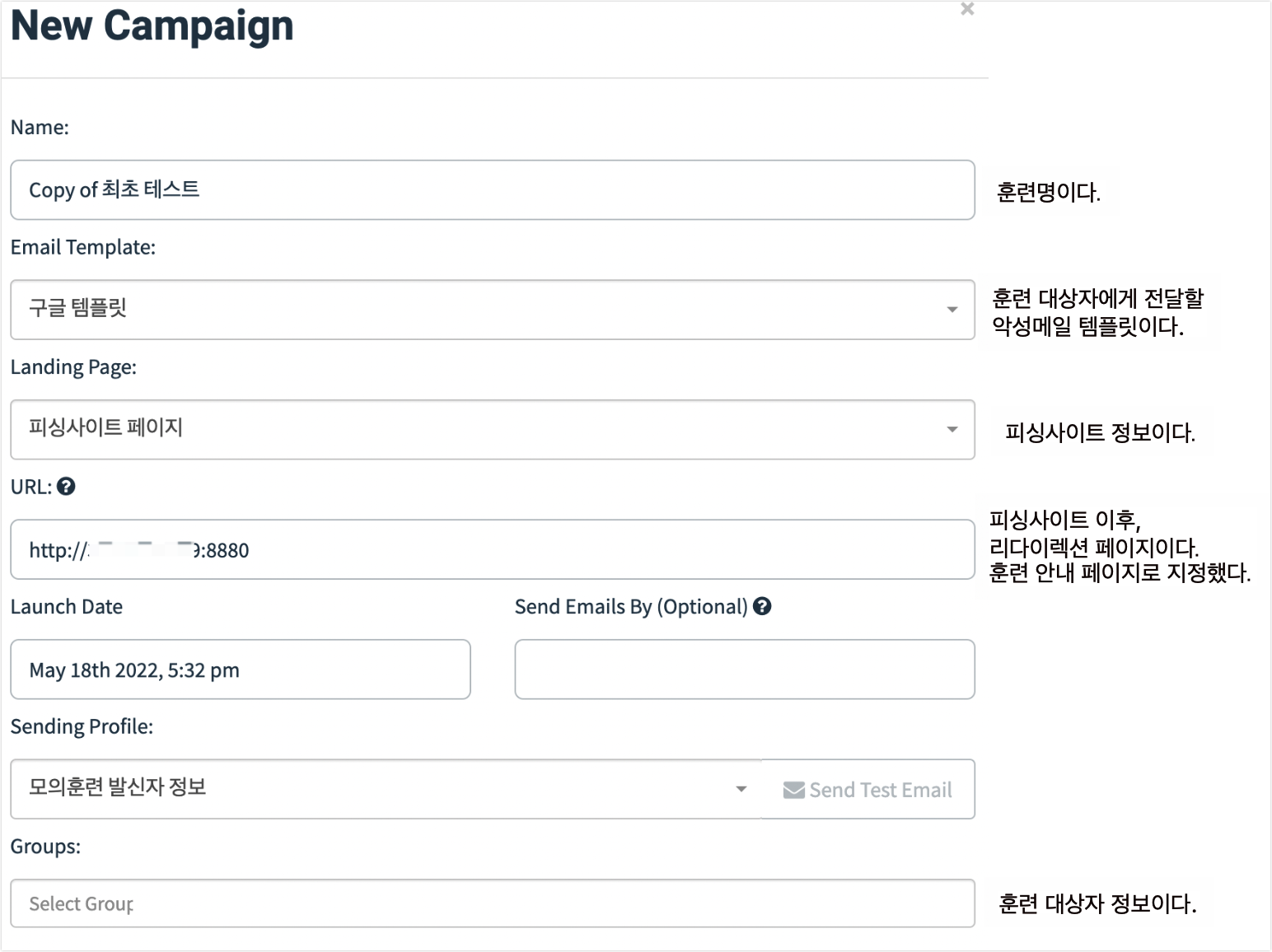

5. Campaigns 등록

- 위 과정을 모두 다 진행했다면, 이제 모의훈련이 가능하다. 캠페인 카테고리는 실제 모의훈련을 설정하는 페이지이다.

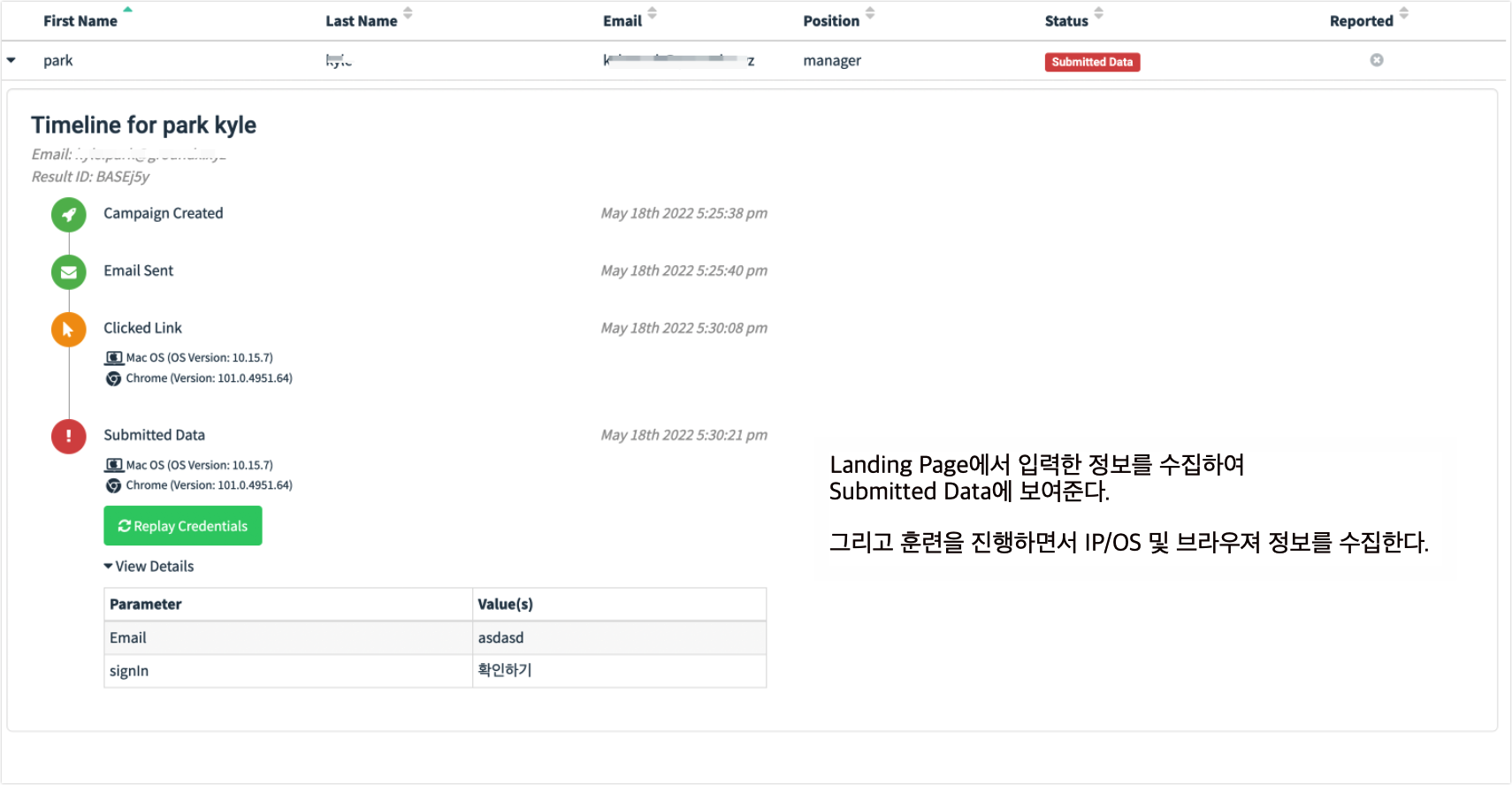

6. 결과 확인

gophish가 정말정말 악성메일 모의훈련 하기에 좋은 opensource tool이다.

필자는 위와 같이 피싱메일에 대해서만 진행했지만, 공식 guide documnets를 보면 문서형 악성코드와 같은 것을 제작하여

직접 악성코드로도 악성메일 훈련이 가능한 것 같다!!!

다만, 처음에는 국내 커뮤니티 글이 많이 없어서 해외 자료를 찾아보면서 진행하여 어려움이 있었다 ㅜㅜ

끝!!

'기술 이모저모 > [Ops] Devops' 카테고리의 다른 글

| [Ansible] 서버 스크립트 자동 점검 Ansible 사용 방법 [2/2] (0) | 2022.05.29 |

|---|---|

| [Ansible] 서버 스크립트 자동 점검 Ansible 설치 방법 [1/2] (0) | 2022.05.26 |

| [Gophish] 악성메일 모의훈련 Gophish 설치 방법[1/2] (0) | 2022.05.18 |

| [Wazuh] Wazuh Agent 로그 추가 수집 및 모니터링 방법 (0) | 2022.03.22 |

| [Wazuh] Wazuh 이벤트 생성 원리 (0) | 2022.03.17 |