필자는 현재 모 회사에 정보보호팀으로 재직중인 직원이다.

정보보호팀으로 매년 당사 자산에 대한 컨설팅을 받고 있는데, 매년 취약점 건수가 줄어들지가 않는다.

인프라 또는 개발팀에서는 컨설팅 받을 때 조치하고, 컨설팅을 끝나면 다시 취약한 상태로 변경해서 운용을 하곤 있는데,

당최 회사에 있는 시스템 및 솔루션으로는 이러한 변경 내역을 모두 파악할 수가 없다.. 아주아주 힘들다.

근데 AWS에서는 AWS CONFIG 서비스를 통해 Resource를 평가하고, 이를 추적관리하기 위한 아주 좋은 서비스가 있어서 소개한다.

AWS CONFIG 서비스란?

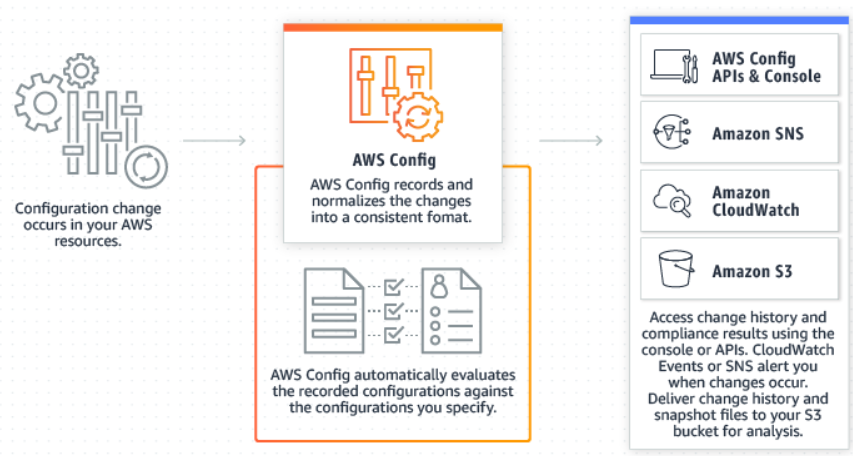

AWS Resource를 특정 정책 (기준) 준수 여부를 파악/평가하고 변경내역 등을 기록 모니터링할 수 있는 일종의 감사 서비스이다.

추가로 아래와 같이 AWS CONFIG 평가 결과를 SNS 또는 CloudWatch로 전송하여

특정 이벤트가 변경되거나 특이점이 생겼을 때 관련 담당자에게 즉시 알람을 주어 조치를 할 수 있게 하거나

Resource 변경 내역을 S3로 저장하여 추후 침해사고가 발생할 경우, 설정의 책임추적성을 부여하는 아주 좋은 서비스인거 같다.

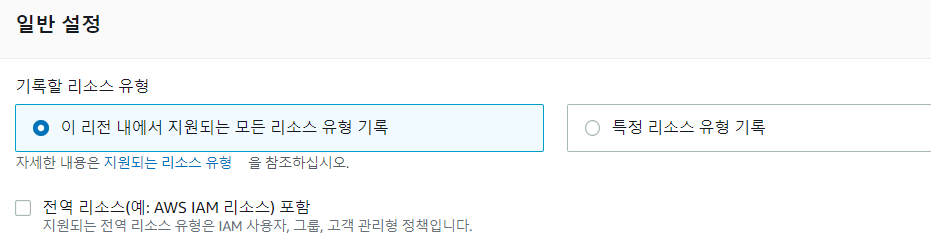

처음 AWS CONFIG를 선택하면, 우선 평가 대상을 선택해야 한다.

전체 Resource로 평가할 것인가? 또는 특정 Resource만 평가할 것인가?

뭐 서비스 목적에 따라 다르겠지만, 우선 모든 Resource를 선택해서 진행해보자

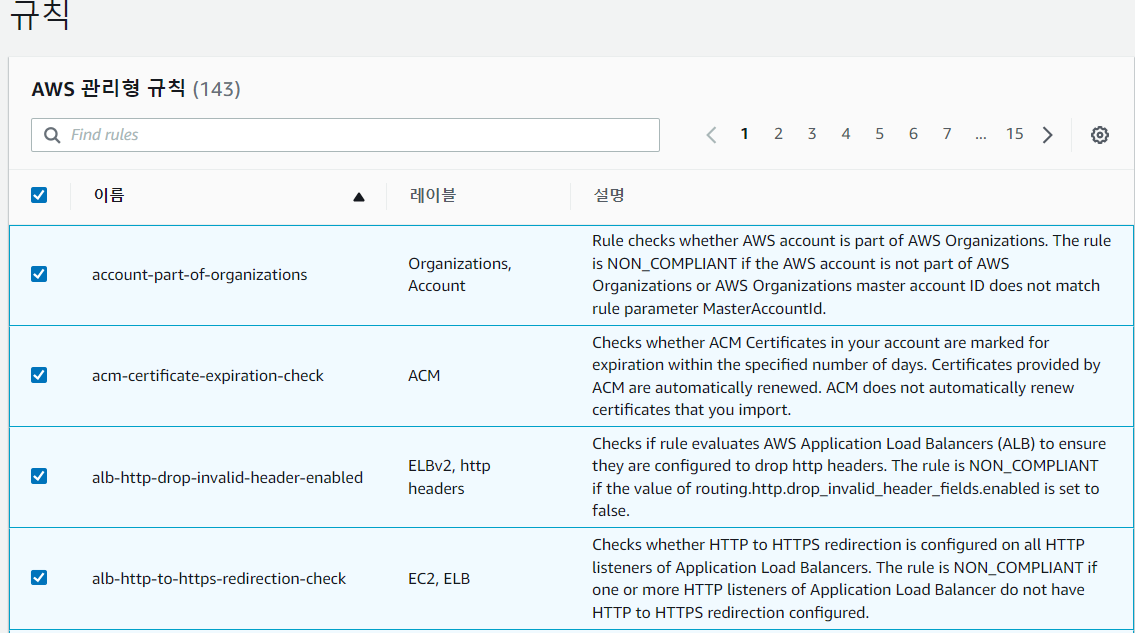

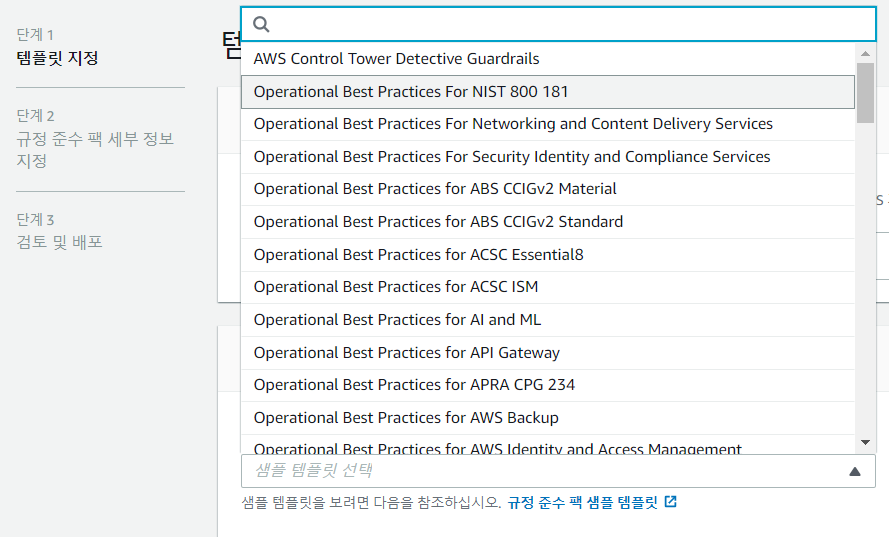

평가 대상 대상을 선택한 다음에는, 어떠한 기준으로 평가할 것인지 평가 기준을 선택해야 한다.

평가 기준은 미리 정의 된 평가 기준을 선택할 수 있고, 그 수가 무려 143개나 된다.

처음에는 이름 좌측에 위치한 체크박스를 선택하면 모든 규칙이 선택되는줄 알았는데.. 아니였다.

매페이지마다 체크박스를 하나식 다 눌러야된다..(AWS 개선 해주세요..)

근데 AWS CONFIG 단계에서 평가 기준을 선택하지 않아도,

AWS CONFIG를 활성화 한 다음에 규정 준수 팩을 다시 추가할 수 있다.

생성까지 다 끝나면, AWS CONFIG가 활성화 되고 내가 위에서 선택한 평가 기준으로 최초 점검이 시행된다.

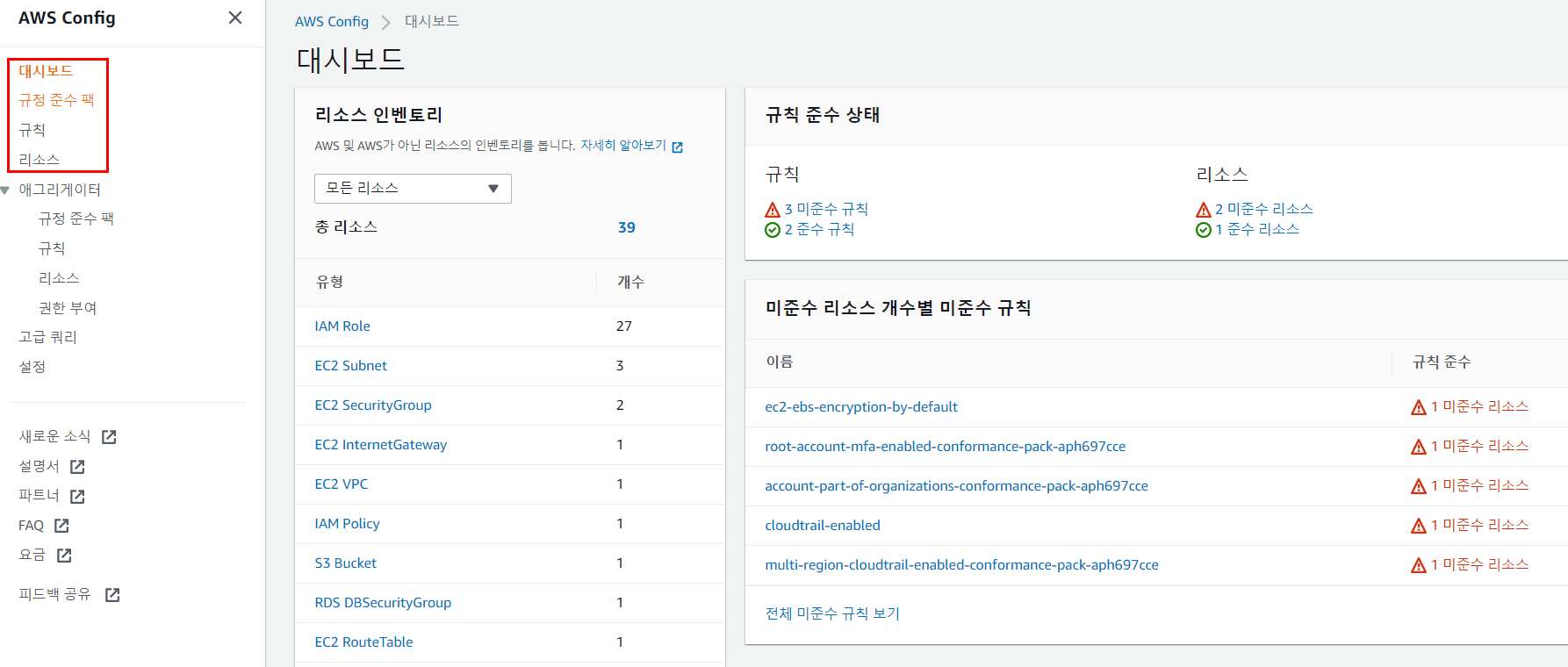

기본 대시보드는 위와 같고 대시보드 ~ 리소스까지 4개의 카테고리 메뉴가 존재한다.

□ 대시보드 : 전체적인 현황 요약정보를 알 수 있다.

□ 규정 준수팩 : AWS CONFIG에서 평가할 기준을 추가할 수 있다.

규칙은 미리 AWS에서 정의한 내용을 추가할 수 있다. 아주아주 많은 규칙이다.

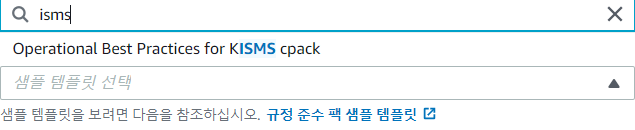

그리고 놀랍게도 KISMS 규정 준수팩이 존재한다. 아마 ISMS에 대한 대응을 위해 만들어진 규정 준수팩으로 보이고

K가 붙은걸로 봐서 Korea에 특화 된 규칙이지 않을까한다. 한국 자랑스럽다!!

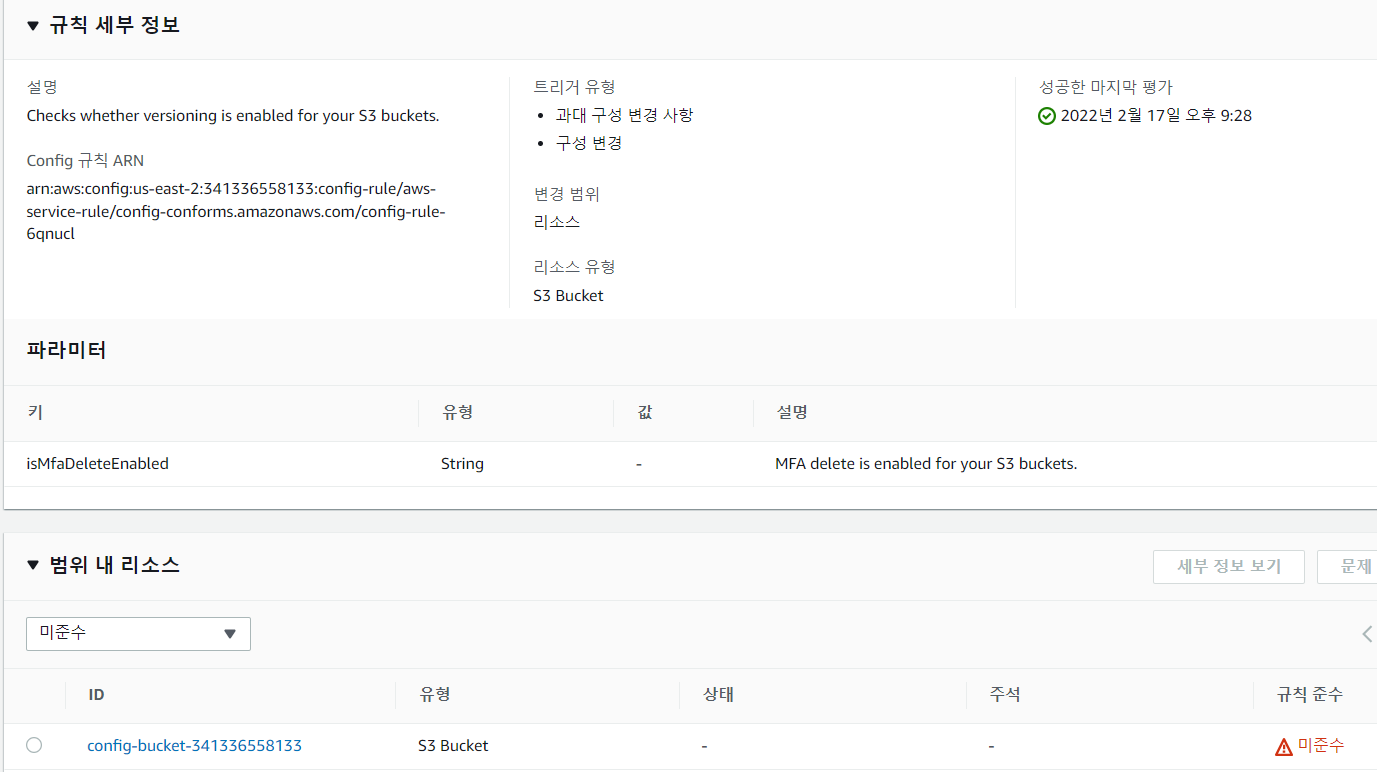

해당 규칙에 대한 상세 정보는 아래 정보에서 확인할 수 있다.

그리고 Github와 연결되는 Link를 들어가면, 어떤 항목을 점검하는지 세세하게 알 수 있다.

Conformance Pack Sample Templates - AWS Config (amazon.com)

Conformance Pack Sample Templates - AWS Config

Conformance packs provide a general-purpose compliance framework to help you create security, operational or cost-optimization governance checks using managed or custom AWS Config rules and AWS Config remediation actions. AWS conformance pack sample templa

docs.aws.amazon.com

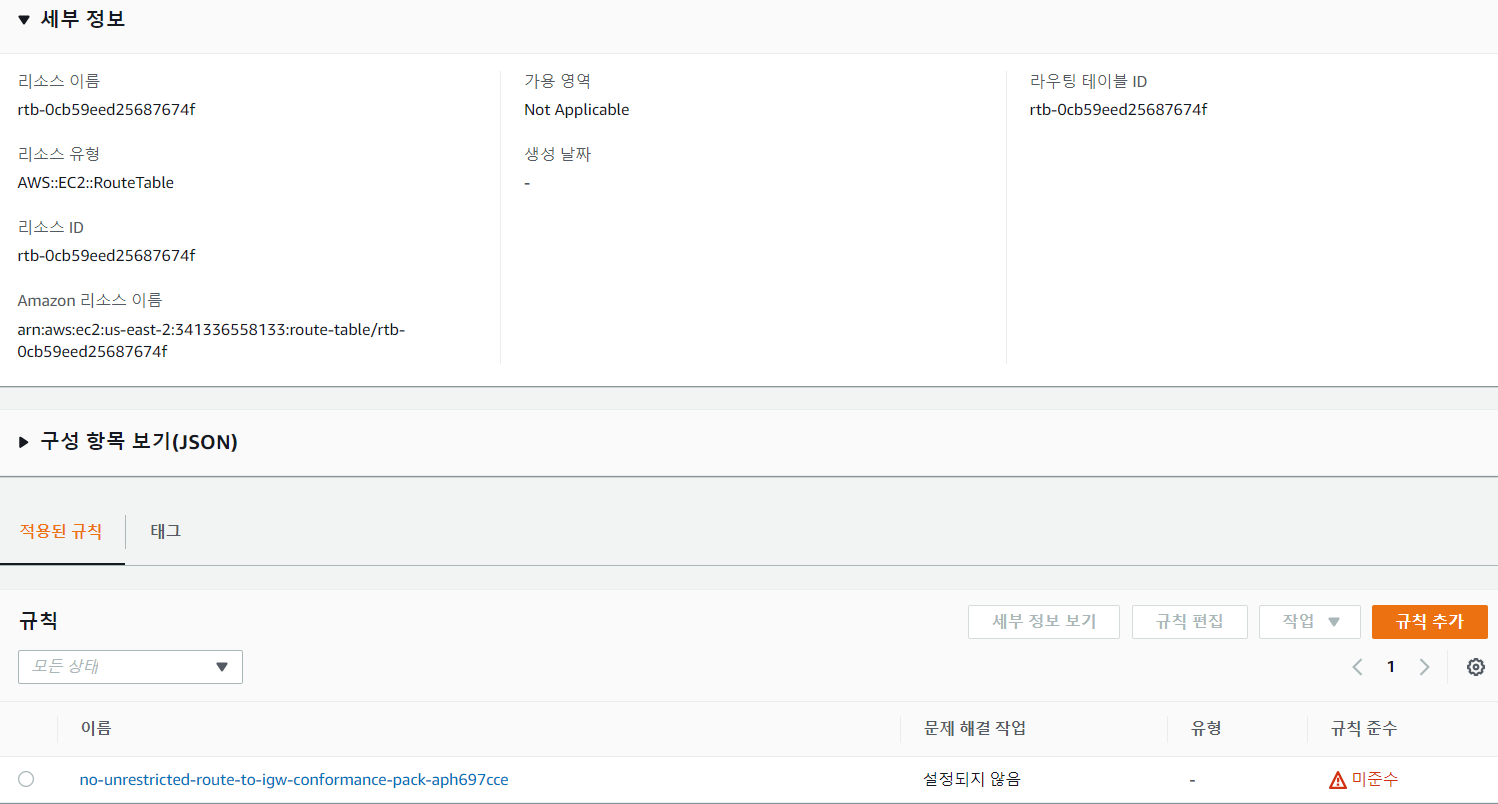

□ 규칙 : 규칙 기준으로 현재 준수 또는 미준수 중인 Resource를 볼 수 있다.

특정 규칙에 대해 준수/미준수 ARN을 볼 수 있고, 해당 ARN을 클릭하면 평가 기준을 상세하게 볼 수 있다.

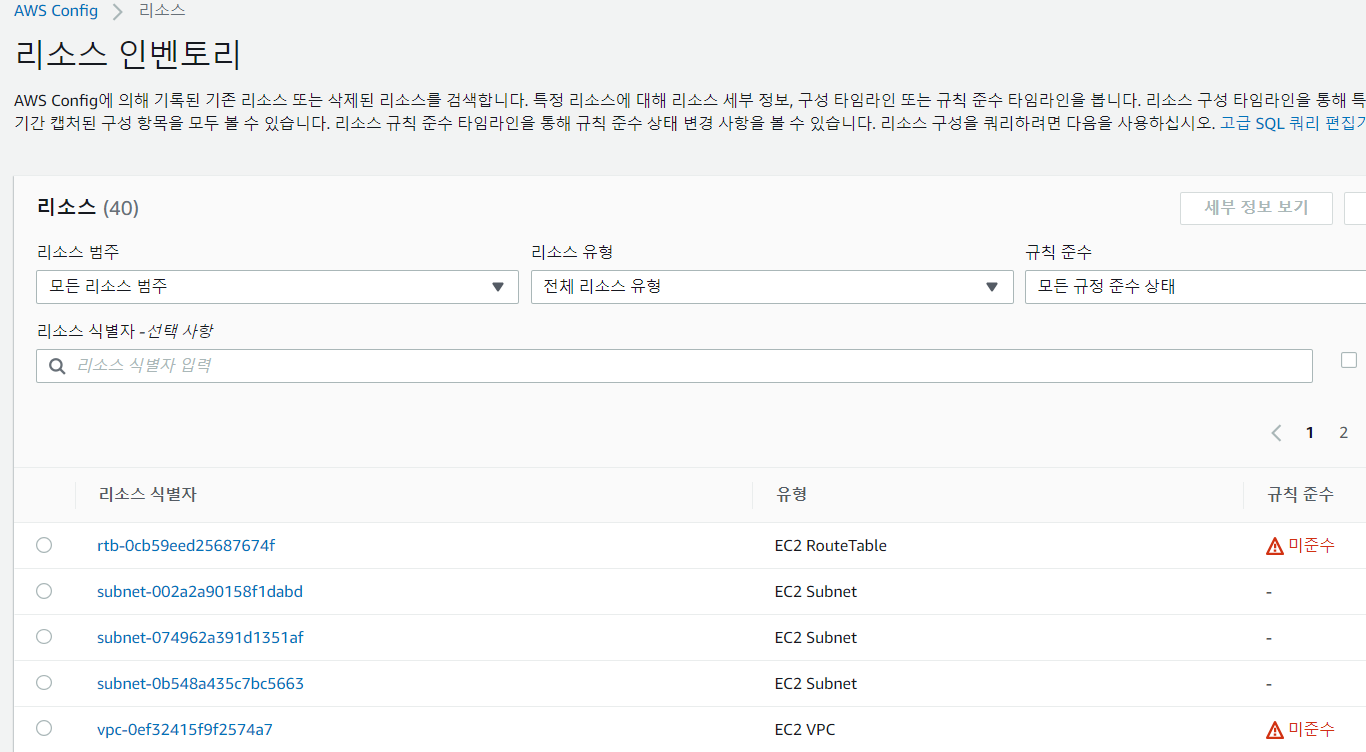

□ 리소스 : Resource 기준으로 준수 또는 미준수하고 규칙 현황을 볼 수 있다.

각 규칙마다 AWS에서 평가할 Resource를 정의해놓지만, 내가 추가로 점검하고 싶은 규칙이 있다면

규칙 추가 버튼을 통해 특정 규칙에 대해서 추가 평가가 가능하다.

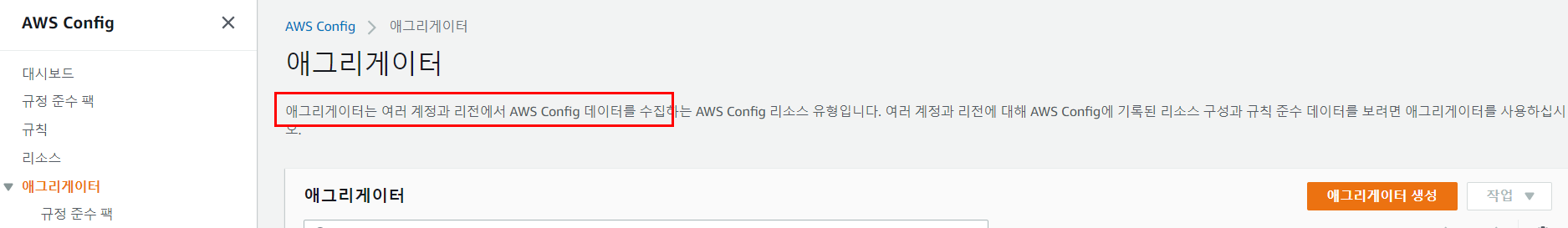

추가로 애그리게이터라는 항목이 존재한다.

지금까지는 1개 리전이 대한 Resource에 대해서만 평가 대상을 정의하고 평가하였다.

하지만 만약, 다양한 리전에 Resource가 있으면 각 리전마다 AWS CONFIG를 설정해야하는 번거로움이 발생할 수 있다.

애그리게이터는 이처럼 다양한 리전 또는 다른 계정에 있는 AWS CONFIG 결과를 취합해주는 기능을 뜻한다.

AWS는 정말이지 공부하면 할수록 참 편한 기능이 많은거 같다.

클라우드가 아닌 환경에서는 정말이지 취약점 관리 특히나 서버의 형상이 변경되었을 때

식별하는 방법이 전무하다시피.. 아주 어렵다.

AWS는 이런 점을 딱 캐치해준다. 전체 Resource에 대해서 미리 정의한 규칙대로 점검할 수 있고,

만약 Resource에 대해 수정이 일어나면 다시 평가해주고 이를 알람 또는 기타 서비스와 연동하여 담당자에게 즉시 알려줄 수 있으니

이것보다 더 편한것이 어디 있을리ㅎㅎㅎ

지금은 Cloud를 실무에서 직접 하진 않지만, 공부하면 할수록 실무에서 Cloud를 하고싶은 생각이 든다.

'기술 이모저모 > [AWS] Workshop' 카테고리의 다른 글

| [AWS][SecurityHub] 각종 Resource 규정 미준수 통합 관리 (0) | 2022.02.28 |

|---|---|

| [AWS] Resource 과금 모니터링 방안, 새는 AWS 비용 아끼기 (0) | 2022.02.20 |

| [AWS] Security Group 인바운드 정책에 보안 그룹 ID를 넣는이유 (0) | 2022.02.13 |

| [Secworkshop] Zero Trust Episode 1 (0) | 2022.02.13 |

| [AWS][Forensic][WAF] 내 테스트 서버에 공격이 들어오다(1/2) (0) | 2022.02.12 |