이전에 만들어둔 웹서버에 이상한 웹 트래픽이 인입되어 관련 내용을 포스팅한 적이 있었다.

그때 당시에 자체 점검했을 때는 특별한 파일 생성이력, 프로세스, Netstat 상태가 이상 없어서 단순한 해프닝으로 끝냈는데

오늘 우연히 GuardDuty 확인하다보니, 내 서버가 모네로 채굴이 악용된 흔적이 확인되었다!!

[AWS][Forensic] 내 테스트 서버에 공격이 들어오다! :: 하다 보면 늘어나는 업무 지식 (tistory.com)

[AWS][Forensic] 내 테스트 서버에 공격이 들어오다!

[Secworkshop] Protecting workloads on AWS :: 평범한 직장인의 평범한 블로그 (tistory.com) [Secworkshop] Protecting workloads on AWS Scenario - Protecting Workloads on AWS from the Instance to the Edg..

dobby-isfree.tistory.com

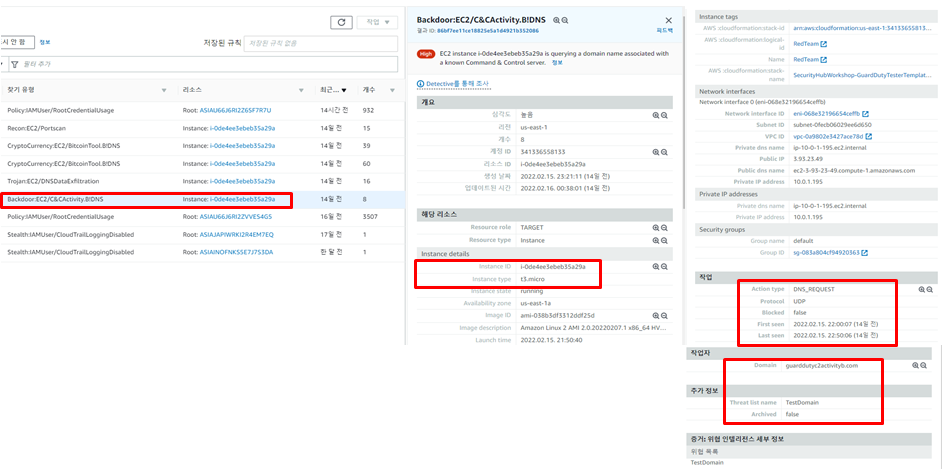

AWS GuardDuty를 확인했는데, 아래와 같은 악성코드 이벤트가 발생하였던 이력이 있다!!

밑에 있는 이벤트일수록 오래 된 이벤트이며, 시간순으로 봤을 때

1. BackDoor를 설치하고 → 2. Trojan 계열의 악성코드 확인되었으며 → 3. 비트코인 관련 된 트래픽이 발생하였다.

1. BackDoor 설치 의심

"Backdoor:EC2/C&CActivity.B!DNS" 진단명의 이벤트가 발생하였다.

AWS Docs를 보면 "EC2 인스턴스는 알려진 명령 및 제어 서버와 연결된 도메인 이름을 쿼리하고 있습니다."로 설명되어 있다.

즉, 알려진 C&C 또는 기타 도메인으로 DNS 질의를 하고 있다는 뜻이며, 내 서버는 GuardDuty Test Domain인

"guarddutyc2activityb.com"으로 DNS 질의 트래픽이 확인되어 해당 진단명 이벤트가 발생하였다.

추가로 AWS GuardDuty에서 확인되는 진단명은 아래 Page에서 아주 쉽게 확인할 수 있다.

가드듀EC2 찾기 유형 - 아마존 가드듀 (amazon.com)

GuardDuty EC2 finding types - Amazon GuardDuty

If the EC2 instance communicated on port 389 or port 1389, then the associated finding severity will be modified to High, and the finding fields will include the following value: service.additionalInfo.context = Possible log4j callback

docs.aws.amazon.com

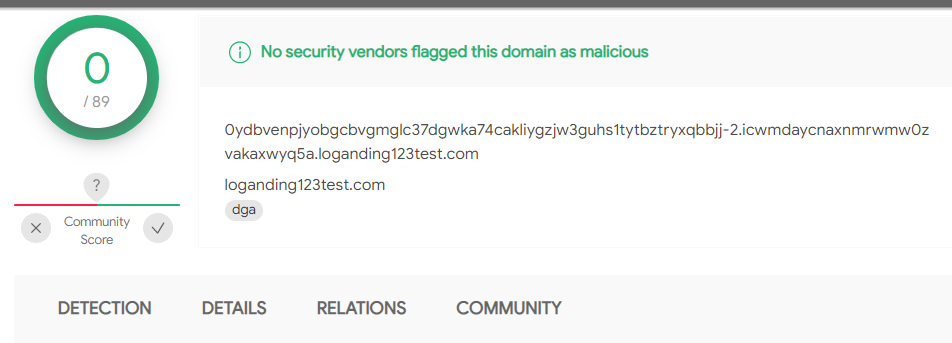

2. Trojan 계열의 악성코드 확인

"Trojan:EC2/DNSDataExfiltration" 진단명의 이벤트가 발생했다.

해당 진단명은 "Outbound 데이터 전송에 DNS 쿼리를 사용하는 악성코드가 실행되는 경우"로 정의되어 있다.

즉, 내 서버에 악성코드가 실행되었고 알 수 없는 도메인에 DNS 쿼리를 하고, 해당 쿼리가 차단되지 않았다는 뜻이다.

위 1. 에서 GuardDuty의 Test 도메인으로 한번 테스트하여 DNS 쿼리가 가능한 것을 보고 난 다음에,

실제 악의적인 도메인으로 DNS 쿼리를 한 것으로 보인다.

바이러스토탈에서 해당 DNS를 검색해보면, 정상으로 나오긴하는데.. AWS는 이게 악성인지 어떻게 알았을까 참으로 신기하다.

3. 비트코인 관련 트래픽 확인

"CryptoCurrency:EC2/BitcoinTool.B!DNS" 진단명의 이벤트가 발생했다.

해당 진단명은 비트코인 또는 기타 암호화폐 DNS 질의가 있으면 발생하는 이벤트이다.

GuardDuty 이벤트를 보면 실제로 "xmr.pool.minergate.com" DNS 쿼리가 있음을 확인할 수 있었고,

해당 도메인은 모네로 암호화폐 관련 도메인으로 확인된다.

해당 실습을 하면서 Big Instance를 사용해서 과금이 많이 발생한줄 알았는데,

+ 트래픽이 많이 발생한것도 한몫 한거 같다.

정리해보면 아래와 같이 동작한 것으로 보인다.(물론.. 나의 지식으로 작성한것으로.. 틀릴수도 있다..)

| 1. BackDoor를 설치하고 2. 테스트 도메인으로 DNS 질의해서 이상 여부를 확인 한 다음에 3. 악성 도메인으로 DNS 질의해서 기타 악성코드 다운로드 등의 악성 명령어를 습득하고 4. 암호화폐 관련 트래픽이 발생했다. |

테스트 웹서버고 악성코드에 노출되는 것에 대해서는 전혀 걱정을 안하고 있었는데

공격자가 어떻게 알았는지 또 바로 침해를 당해버렸다.

나는 개인의 입장에서 한 것이기에 큰 문제가 되진 않았지만, 만약 기업에서 이런식의 침해가 확인된다면

매우매우 당황스럽고 큰 사고가 될 것 같다.

이전에는 GaurdDuty가 뭐하는 서비스 인지 개념도 잘 몰랐고, 크게 상관없는줄 알았는데

지금보니 아주아주 중요한 서비스 인거 같다.

다음 시간에는 AWS GuardDuty에 대해서 좀 자세히 알아보는 시간을 갖도록 하겠다!

다들 테스트할 때 조심하세요~ 그럼 전 이만~

'기술 이모저모 > [AWS] Workshop' 카테고리의 다른 글

| [Secworkshop] DevSecOps: Integrating security into pipelines (0) | 2022.03.01 |

|---|---|

| [AWS][GuardDuty] AWS Resource 위협탐지 서비스 (0) | 2022.03.01 |

| [AWS][SecurityHub] 각종 Resource 규정 미준수 통합 관리 (0) | 2022.02.28 |

| [AWS] Resource 과금 모니터링 방안, 새는 AWS 비용 아끼기 (0) | 2022.02.20 |

| [AWS][Config] Resource를 평가하고 모니터링하는 방법 (0) | 2022.02.17 |

이전에 만들어둔 웹서버에 이상한 웹 트래픽이 인입되어 관련 내용을 포스팅한 적이 있었다.

그때 당시에 자체 점검했을 때는 특별한 파일 생성이력, 프로세스, Netstat 상태가 이상 없어서 단순한 해프닝으로 끝냈는데

오늘 우연히 GuardDuty 확인하다보니, 내 서버가 모네로 채굴이 악용된 흔적이 확인되었다!!

[AWS][Forensic] 내 테스트 서버에 공격이 들어오다! :: 하다 보면 늘어나는 업무 지식 (tistory.com)

[AWS][Forensic] 내 테스트 서버에 공격이 들어오다!

[Secworkshop] Protecting workloads on AWS :: 평범한 직장인의 평범한 블로그 (tistory.com) [Secworkshop] Protecting workloads on AWS Scenario - Protecting Workloads on AWS from the Instance to the Edg..

dobby-isfree.tistory.com

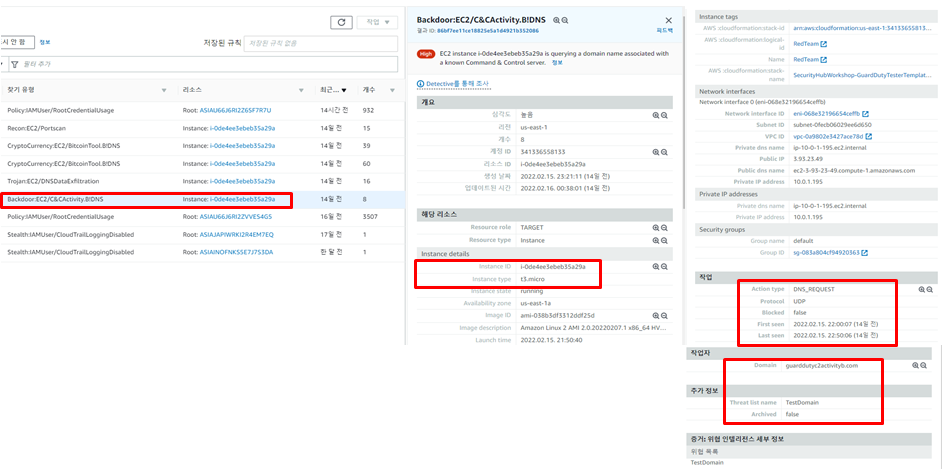

AWS GuardDuty를 확인했는데, 아래와 같은 악성코드 이벤트가 발생하였던 이력이 있다!!

밑에 있는 이벤트일수록 오래 된 이벤트이며, 시간순으로 봤을 때

1. BackDoor를 설치하고 → 2. Trojan 계열의 악성코드 확인되었으며 → 3. 비트코인 관련 된 트래픽이 발생하였다.

1. BackDoor 설치 의심

"Backdoor:EC2/C&CActivity.B!DNS" 진단명의 이벤트가 발생하였다.

AWS Docs를 보면 "EC2 인스턴스는 알려진 명령 및 제어 서버와 연결된 도메인 이름을 쿼리하고 있습니다."로 설명되어 있다.

즉, 알려진 C&C 또는 기타 도메인으로 DNS 질의를 하고 있다는 뜻이며, 내 서버는 GuardDuty Test Domain인

"guarddutyc2activityb.com"으로 DNS 질의 트래픽이 확인되어 해당 진단명 이벤트가 발생하였다.

추가로 AWS GuardDuty에서 확인되는 진단명은 아래 Page에서 아주 쉽게 확인할 수 있다.

가드듀EC2 찾기 유형 - 아마존 가드듀 (amazon.com)

GuardDuty EC2 finding types - Amazon GuardDuty

If the EC2 instance communicated on port 389 or port 1389, then the associated finding severity will be modified to High, and the finding fields will include the following value: service.additionalInfo.context = Possible log4j callback

docs.aws.amazon.com

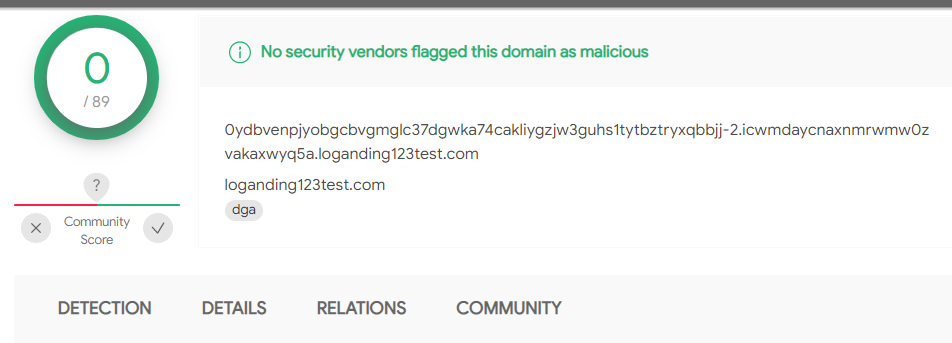

2. Trojan 계열의 악성코드 확인

"Trojan:EC2/DNSDataExfiltration" 진단명의 이벤트가 발생했다.

해당 진단명은 "Outbound 데이터 전송에 DNS 쿼리를 사용하는 악성코드가 실행되는 경우"로 정의되어 있다.

즉, 내 서버에 악성코드가 실행되었고 알 수 없는 도메인에 DNS 쿼리를 하고, 해당 쿼리가 차단되지 않았다는 뜻이다.

위 1. 에서 GuardDuty의 Test 도메인으로 한번 테스트하여 DNS 쿼리가 가능한 것을 보고 난 다음에,

실제 악의적인 도메인으로 DNS 쿼리를 한 것으로 보인다.

바이러스토탈에서 해당 DNS를 검색해보면, 정상으로 나오긴하는데.. AWS는 이게 악성인지 어떻게 알았을까 참으로 신기하다.

3. 비트코인 관련 트래픽 확인

"CryptoCurrency:EC2/BitcoinTool.B!DNS" 진단명의 이벤트가 발생했다.

해당 진단명은 비트코인 또는 기타 암호화폐 DNS 질의가 있으면 발생하는 이벤트이다.

GuardDuty 이벤트를 보면 실제로 "xmr.pool.minergate.com" DNS 쿼리가 있음을 확인할 수 있었고,

해당 도메인은 모네로 암호화폐 관련 도메인으로 확인된다.

해당 실습을 하면서 Big Instance를 사용해서 과금이 많이 발생한줄 알았는데,

+ 트래픽이 많이 발생한것도 한몫 한거 같다.

정리해보면 아래와 같이 동작한 것으로 보인다.(물론.. 나의 지식으로 작성한것으로.. 틀릴수도 있다..)

| 1. BackDoor를 설치하고 2. 테스트 도메인으로 DNS 질의해서 이상 여부를 확인 한 다음에 3. 악성 도메인으로 DNS 질의해서 기타 악성코드 다운로드 등의 악성 명령어를 습득하고 4. 암호화폐 관련 트래픽이 발생했다. |

테스트 웹서버고 악성코드에 노출되는 것에 대해서는 전혀 걱정을 안하고 있었는데

공격자가 어떻게 알았는지 또 바로 침해를 당해버렸다.

나는 개인의 입장에서 한 것이기에 큰 문제가 되진 않았지만, 만약 기업에서 이런식의 침해가 확인된다면

매우매우 당황스럽고 큰 사고가 될 것 같다.

이전에는 GaurdDuty가 뭐하는 서비스 인지 개념도 잘 몰랐고, 크게 상관없는줄 알았는데

지금보니 아주아주 중요한 서비스 인거 같다.

다음 시간에는 AWS GuardDuty에 대해서 좀 자세히 알아보는 시간을 갖도록 하겠다!

다들 테스트할 때 조심하세요~ 그럼 전 이만~

'기술 이모저모 > [AWS] Workshop' 카테고리의 다른 글

| [Secworkshop] DevSecOps: Integrating security into pipelines (0) | 2022.03.01 |

|---|---|

| [AWS][GuardDuty] AWS Resource 위협탐지 서비스 (0) | 2022.03.01 |

| [AWS][SecurityHub] 각종 Resource 규정 미준수 통합 관리 (0) | 2022.02.28 |

| [AWS] Resource 과금 모니터링 방안, 새는 AWS 비용 아끼기 (0) | 2022.02.20 |

| [AWS][Config] Resource를 평가하고 모니터링하는 방법 (0) | 2022.02.17 |